Введение в квантовую криптографию: основные понятия, подходы и алгоритмы

7

2. Боб имеет два поляризатора — горизонтальный и расположен-

ный под углом 135º. Для каждого фотона Боб случайно выбирает

один из поляризаторов и записывает его тип и результат измерений.

3. Если регистратор зафиксировал фотон, значит, плоскость по-

ляризации, выбранная Бобом, расположена под углом 45º к плоско-

сти поляризации фотона. Таким образом может быть произведено

декодирование. Если фотон зарегистрирован не был, ничего сказать

нельзя.

4. Боб по общедоступному каналу связи сообщает Алисе, какие

биты он сумел декодировать, и именно они принимаются как биты

будущего ключа.

5. Для обнаружения перехвата Алиса и Боб выбирают случайный

участок ключа и сравнивают его по общедоступному каналу связи.

Если процент ошибок велик, это свидетельствует о перехвате ключа,

и процедура повторяется сначала.

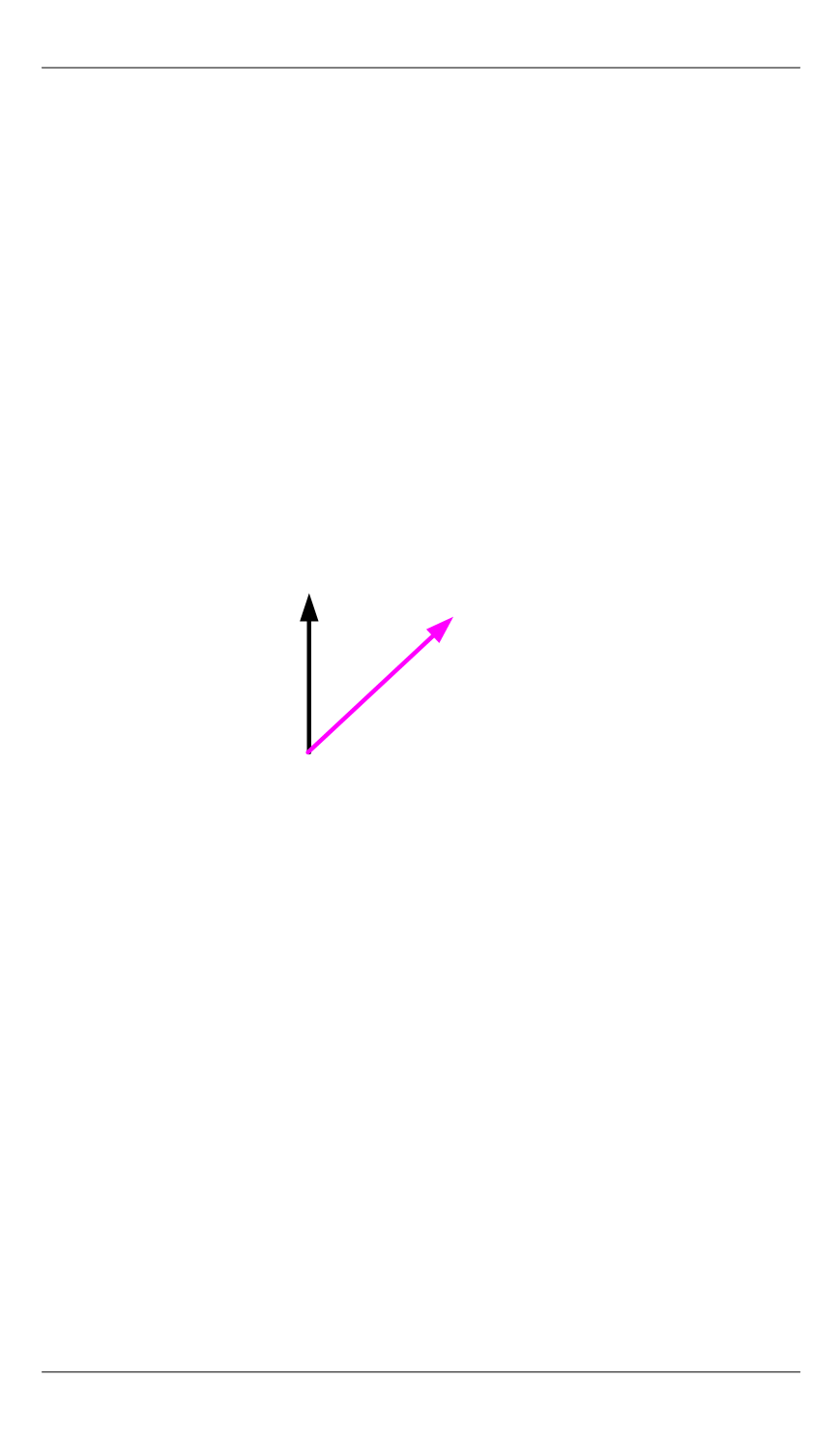

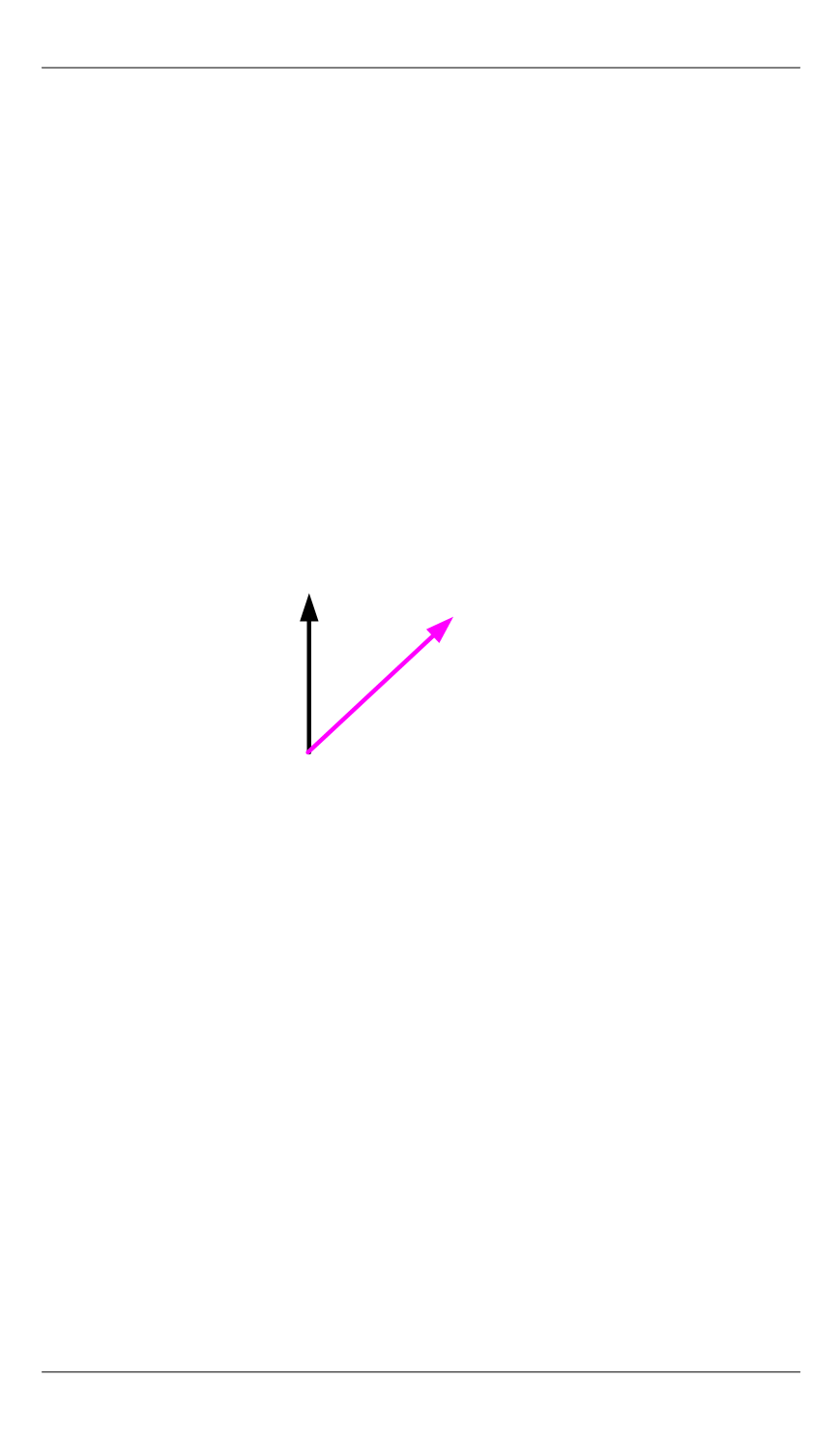

Логическая 1

45

Логический 0

0

Рис. 2.

Базис протокола отправителя B92

Заключение.

На данный момент квантовая криптография являет-

ся единственной альтернативой системам асимметричного шифрова-

ния в задаче распределения ключей. Ввиду вышесказанного в случае

значительного падения сложности взлома систем асимметричного

шифрования квантовая криптография имеет потенциал для развития.

Однако высокая технологическая сложность организации систем, ис-

пользующих принципы и методы квантовой криптографии, не позво-

ляет ей вытеснить асимметричные системы даже при достаточно вы-

соком уровне развития современных технологий.

ЛИТЕРАТУРА

[1] Кронберг Д.А., Ожигов Ю.И., Чернявский А.Ю.

Квантовая криптогра-

фия

. Москва, Изд-во МГУ им. М.В. Ломоносова, 2006, с. 23–40.

[2] Вялый М.

Квантовые алгоритмы: возможности и ограничения

. Санкт-

Петербург, 2011. URL:

20110403_quantum_algorithms_vyali_lecture_notes.pdf (дата обращения

20.10.2013).

[3]

Постулаты квантовой теории

. ВГУ, 2012. URL:

/ecourse/quantcomp/sem2.pdf (дата обращения 18.10.2013).