Основы формирования имитационного стенда для моделирования действий нарушителя…

3

• уничтожение, искажение, хищение и модификация технических

средств, носителей информации, средств защиты информации, вхо-

дящих в состав моделируемой информационной системы [10–12].

Основные исследуемые с помощью ИС направления связаны:

• с компьютерной безопасностью;

• технической защитой информации;

• обеспечением безопасности телекоммуникационной, информа-

ционной и инженерной инфраструктур.

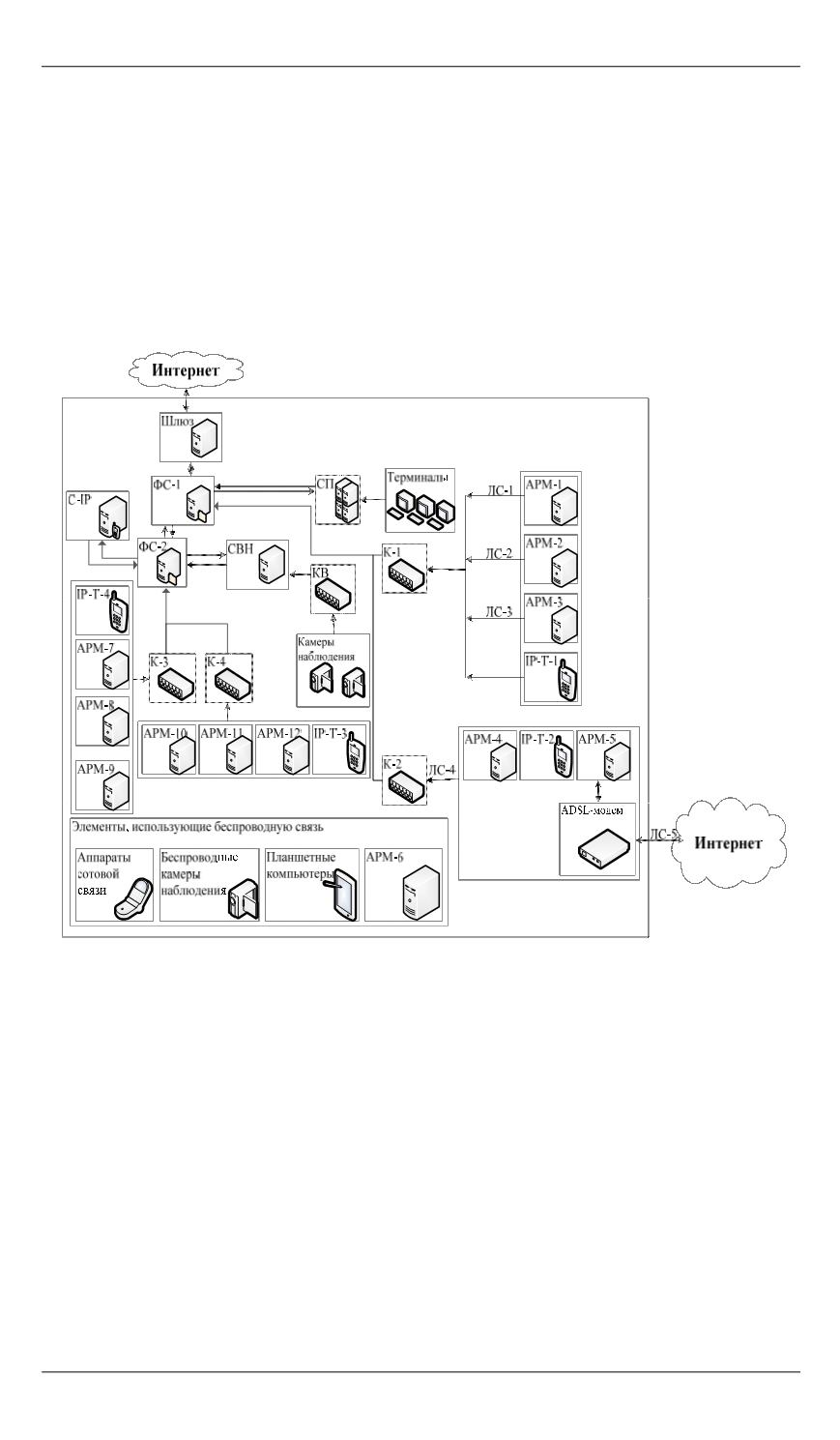

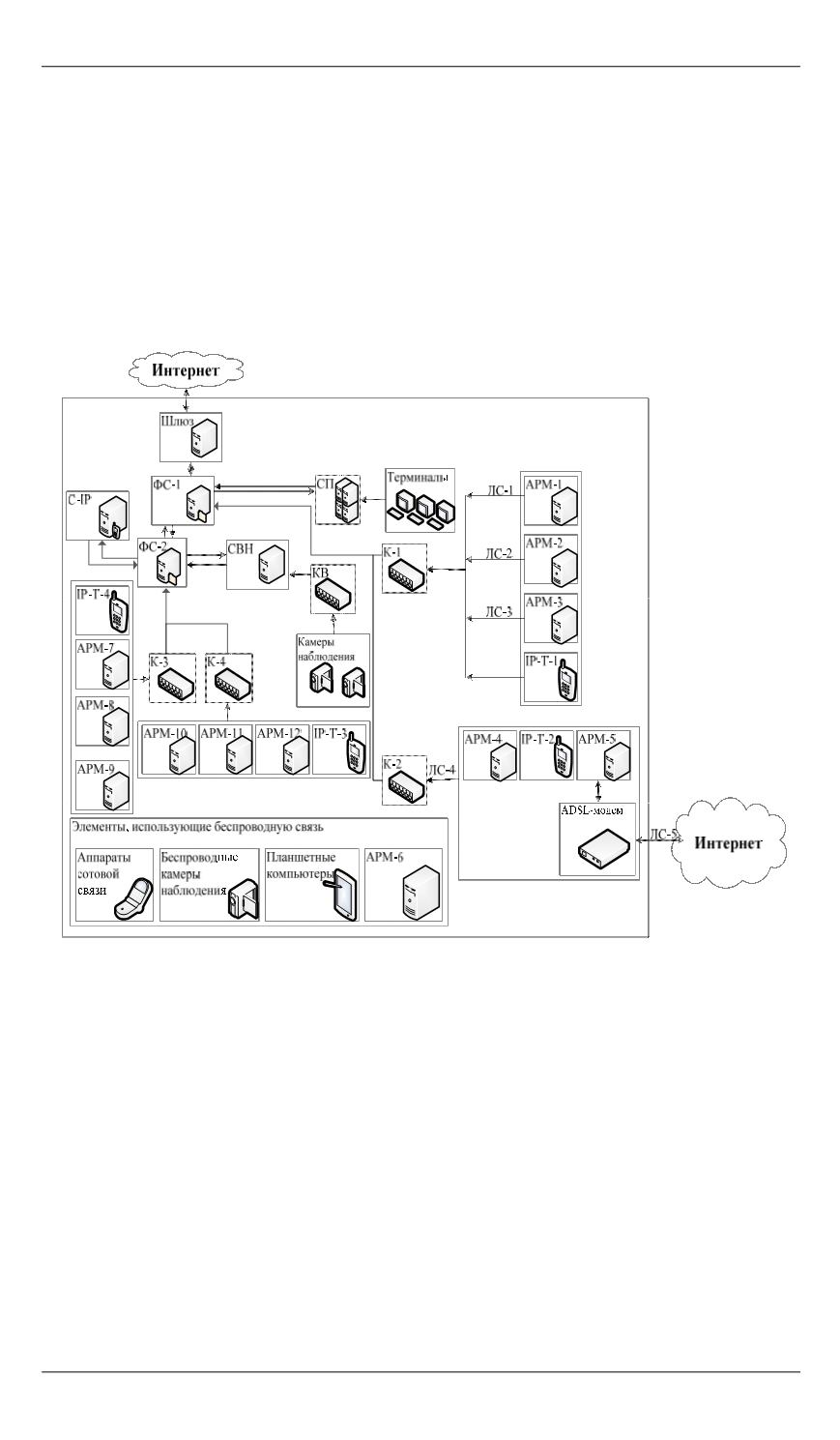

Схема имитационного стенда:

ФС-1, ФС-2 — файловые серверы; СП — серверы приложений; С-IP —

сервер IP-телефонии; СВН — сервер видеонаблюдения; К-1, …, К-4, КВ —

коммутаторы и маршрутизаторы; IP-Т-1, …, IP-Т-4 — IP-телефоны; ЛС-1 —

оптоволоконный кабель; ЛС-2, ЛС-4 — коаксиальный кабель; ЛС-3 — витая

пара; ЛС-5 — телефонный кабель; АРМ-1, …, АРМ-12 — автоматизирован-

ные рабочие места

Стенд состоит из пяти серверов (рисунок): двух файловых, серве-

ра IP-телефонии и видеоконференций, сервера системы видеонаблю-

дения и сервера приложений с подключаемыми к ним по каналам

связи устройствами, моделирующими функционирующую информа-

ционную систему. Один из файловых серверов является основным,

второй — вспомогательным, между ними предусмотрено зеркалиро-